Notice

Recent Posts

Recent Comments

- Today

- Total

Phantom

[Orc] orc -> wolfman 풀이 본문

반응형

문제 소스 보기 Wolfman.c

이번 단계에서는 에그헌터와 버퍼헌터가 등장한다. 그리고 argv[1][47]에 \xbf가 와야 한다. 저번단계처럼 argv[2]에 쉘코드를 넣고 실행하면 될듯하다. |

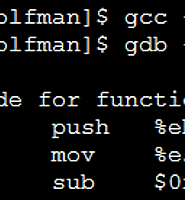

스택에 공간을 buffer + i = 44(0x2c)만큼 차지한다 역시 gcc버전이 낮으므로 더미가 없다.

쉘 획득 과정 페이로드

이번 단계는 전단계와 같이 25Byte 쉘코드를 argv[2]에 사용할 것이다 argv[1]에 NOP(44) + RET(4) = 48과 argv[2]에 NOP(10) + SHELLCODE(25)로 오버플로우 할것이다. |

쉘코드 주소 구하기

쉘코드의 주소를 구하는데 기본 소스파일에 strcpy(buffer, argv[1]); printf("%s\n", buffer); 이 코드 사이에 printf("[ %p ]\n", argv[2]);를 넣어 쉘코드 시작주소를 구할것이다. 쉘코드의 시작주소는 0xbffffc4b이다. |

명령문 작성하기

이제 명령문을 작성해보자 |

이로써 wolfman의 권한을 얻었다.

반응형

'Pwnable > [Wargame]Load of Bof' 카테고리의 다른 글

| [Darkelf] darkelf -> orge 풀이 (0) | 2014.07.30 |

|---|---|

| [wolfman] wolfman -> darkelf 풀이 (0) | 2014.07.27 |

| [Goblin] goblin -> orc 풀이 (0) | 2014.07.17 |

| [Goblin] cobolt -> goblin 풀이 (0) | 2014.07.15 |

| [Gremlin] gremlin -> cobolt 풀이 (0) | 2014.05.28 |

Comments